Umfassende Websecurity durch künstliche Intelligenz

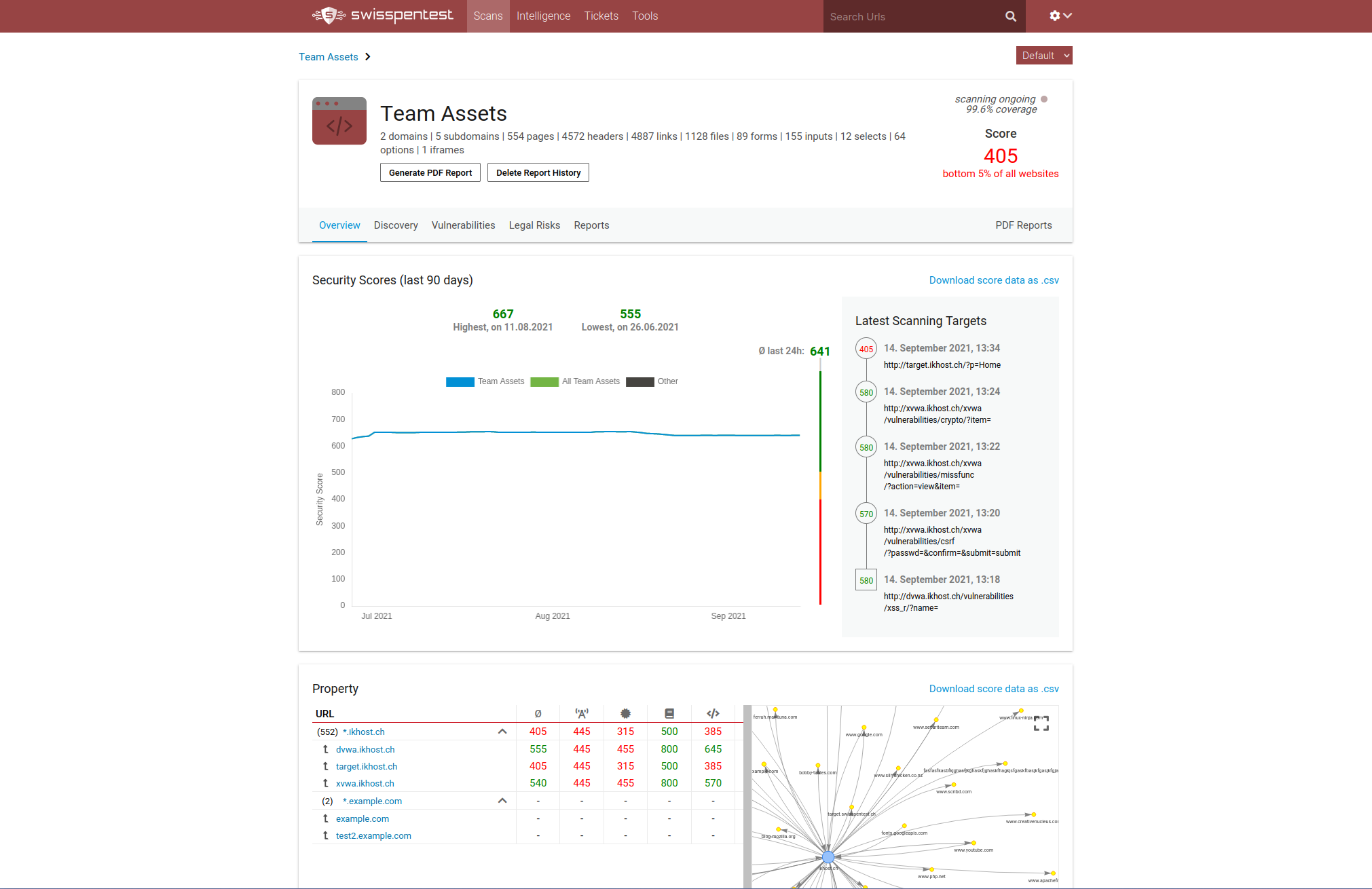

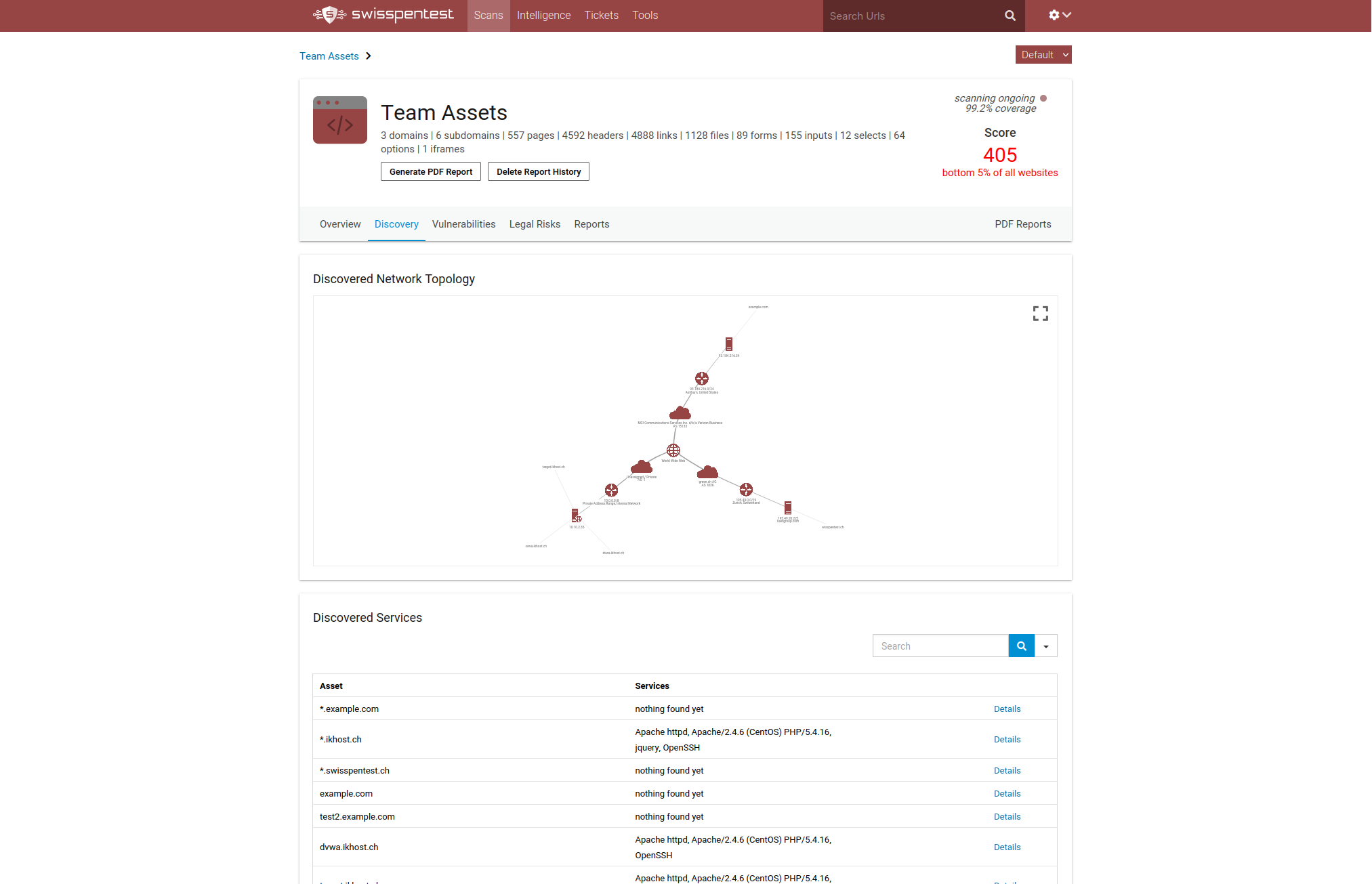

Der swisspentest wurde entwickelt um automatisiert und kostensparend die Sicherheit von Webseiten zu erhöhen. Dabei imitiert die Web- und Netzwerk Security Plattform swisspentest manuelle IT-Sicherheitsanalysen (auch genannt Pentests) so genau wie möglich. Die Scanning Engine prüft nicht nur kontinuierlich und gezielt vordefinierte Webportale, Healthcare- und E-Banking-Systeme nach Schwachstellen, sondern generiert Visualisierungen und detaillierte PDF Reports mit Vorschlägen zur Schliessung der Sicherheitslücken. Der swisspentest ist containerisiert On-Premis oder als SaaS verfügbar.

Internationale Pentest und Reporting Standards

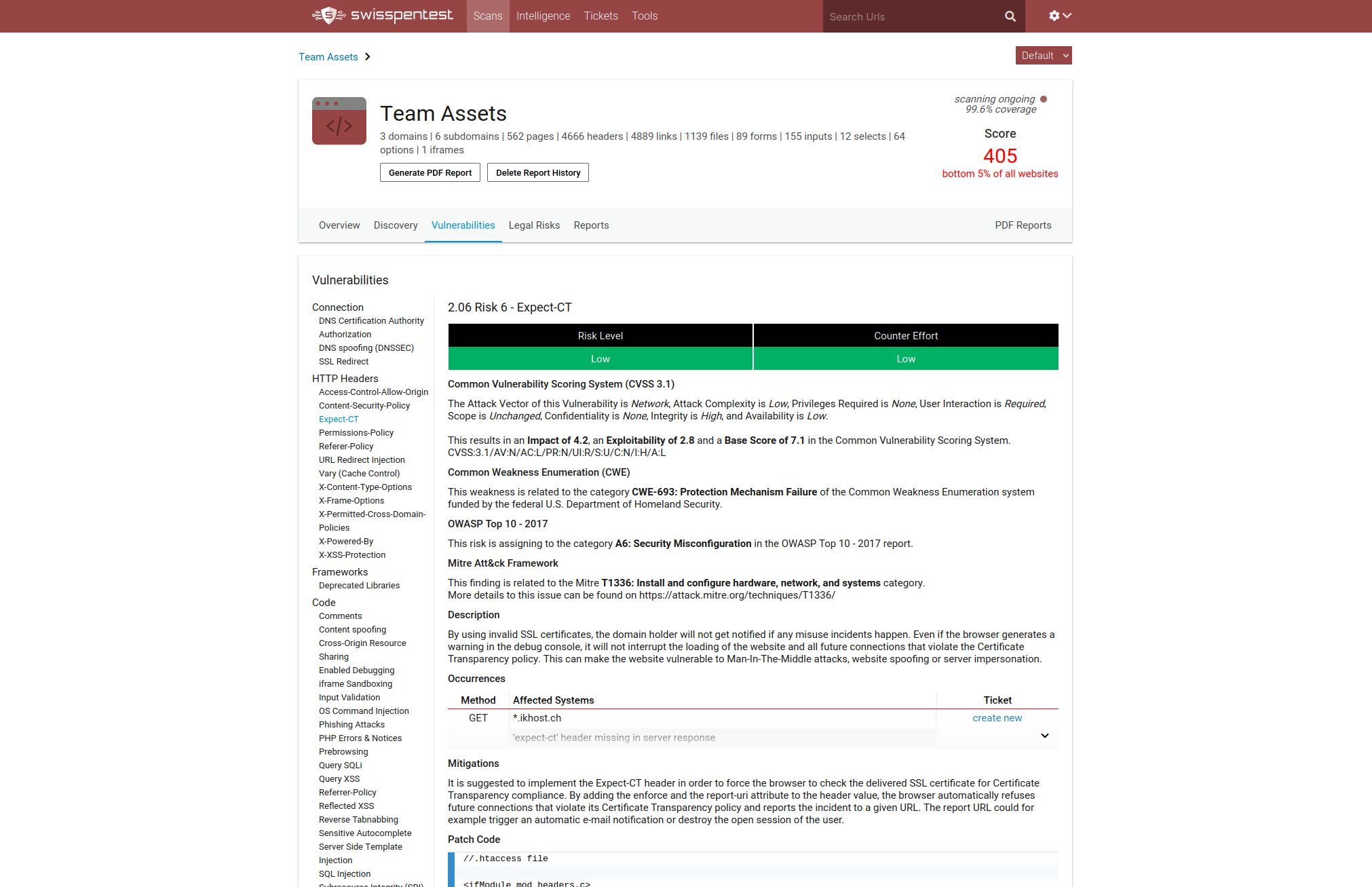

Um eine möglichst genaue Schwachstellenanalyse bieten zu können, wurden die Sicherheitsscans konform mit dem OWASP Testing Guide entwickelt. Das swisspentest Scoring System, basierend auf dem Common Vulnerability Scoring System (CVSS), bietet einen stets aktuellen Überblick der Sicherheit eines Ziels. Durch die Referenz einer gefundenen Schwachstelle auf die entsprechende OWASP Top 10, Mitre Att&ck oder CWE Kategorie können die Resultate einfacher in das interne Riskmanagement eingebunden werden.

Threat Intelligence

Die swisspentest Threat Intelligence scannt das Deep Web nach Risiken, welche für eine Organisation gefährlich sein könnten. Beispielsweise wird nach homographischen Domains gesucht, die für das Betreiben einer Phishing Webseite missbraucht werden können. Diese Domains beinhalten Schriftzeichen aus verschiedenen Zeichensätzen, welche mit lateinischen Buchstaben verwechselbar sind. Sobald ein Risiko gefunden wird, löst dies ein Alarm aus, welcher nach einer manuellen Analyse entweder eskaliert oder geschlossen werden kann. Benachrichtigungen werden in Form von E-Mails mittels des swisspentest Notification Systems versendet, welches auf spezifische Anforderungen anpassbar ist.

Automated Selenium Testing

Um die Analysen von Single Page Web Apps zu ermöglichen, steht ein Selenium Virtual-Browsing Modul zur Verfügung, welches die Event Handlers einer Applikation crawlt und dabei die Requests indexiert. Durch das Etablieren eines Proxys für den initiierten Traffic werden alle Requests präzise erfasst. Gefundene API Calls werden den Attack Vectors hinzufügt, um anschliessend auf Injections oder andere mögliche Manipulationen getestet zu werden. Um den gesamten User Flow Process über mehrere Formulare zu testen und nicht durch Input Validators aufgehalten zu werden, kann mittels Input Mappings eine Zuordnung zwischen Eingabewerten und Input Feldern gemacht werden.